Penetrationstests

Mit maßgeschneiderten Penetrationstests identifizieren wir Sicherheitsmängel, bevor ein Hacker sie entdeckt.

Penetrationstests

Penetrationstests

alltäglich

Mit maßgeschneiderten Penetrationstests identifizieren wir Sicherheitsmängel, bevor ein Hacker sie entdeckt.

Penetrationstest – dem Hackerangriff immer einen Schritt voraus!

Jedes Unternehmen und jede Einrichtung wird heute täglich mit Cyberangriffen, größtenteils unbemerkt, konfrontiert. Cyberangriffe werden immer ausgefeilter und die Angriffsstrategien werden immer intelligenter.

Mit unseren maßgeschneiderten Cyber-Security-Tests und Cyberscan-Techniken ermitteln wir die Schwachstellen und sensibilisieren unsere Mandanten:

- Sicherheitslücken in Ihren Anwendungen und IT-Systemen werden aufgedeckt.

- Veraltete Software und IT-Systeme, Konfigurationsfehler sowie ausstehende Härtungsmaßnahmen werden diagnostiziert.

- Ihr Team wird in der Erkennung von Schwachstellen und erfolgreichen Abwehr von unterschiedlichen Cyberangriffen geschult.

Individuelle Anpassung des Pentest-Programms

Als erfahrener Pentest-Anbieter legen wir großen Wert darauf, unseren Service an die individuellen Bedürfnisse unserer Mandanten anzupassen. Wir berücksichtigen dabei sowohl die akute Bedrohungssituation als auch den jeweiligen Stand Ihrer IT-Security-Maßnahmen, um eine anforderungsgerechte und umfassende Überprüfung der IT-Sicherheit zu gewährleisten.

Vor dem Start des Pentestings führen wir eine Aufnahme der Cyber-Sicherheits-Exposition durch, um den erwarteten Zeitaufwand und die Beurteilungstiefe risikoorientiert zu bestimmen. Auf dieser Grundlage erstellen wir ein auf die spezifischen Anforderungen des Mandanten zugeschnittenes Pentest-Programm.

Unsere Pentester- und IT-Security-Coaches

Unsere erfahrenen Pentester und Cyber-Security-Coaches sind mit allen gängigen und neuen Angriffs-Methoden vertraut und verfügen über einschlägige Projekterfahrungen sowie ausgewiesene Personenzertifizierungen im Bereich der Penetrationstests. Wir analysieren, verifizieren und beheben mit Ihnen Sicherheitslücken, bevor sie von Cyberkriminellen ausgenutzt werden können.

In Abstimmung mit unseren Mandanten führen wir nach definierten Zeitintervallen oder Änderungen an den Systemen sowie auf der Grundlage der individuellen Planung Penetrationstests durch. Damit tragen wir zu einem nachhaltigen Schutz vor Angriffen bei.

Die 3 Phasen unserer Penetrationstests

1. Phase: Pentest-Scan und -Analyse

Um den Geltungsbereich eines Pentests zu bestimmen, tauschen wir uns mit unseren Mandanten eng aus und vereinbaren entsprechende Leitplanken in Bezug auf die Techniken, Informationsbeschaffung und auch Budgetvorgaben.

Wir nutzen Informationsbeschaffung in der Analysephase, bei dem wir Informationen über ein Zielsystem, Netzwerk oder ein Unternehmen sammeln .

Im nächsten Schritt führen wir automatisierte oder manuelle Tests auf Basis der Informationsbeschaffung durch, um ein Netzwerk, IT-System oder eine Anwendung auf bekannte Schwachstellen zu untersuchen.

Das Hauptziel unseres Cyber-Scans besteht darin, Schwachstellen zu identifizieren, die potenziell von Hackern ausgenutzt werden könnten.

Unternehmen geben Millionen von Dollar für Firewalls, Verschlüsselung und sichere Zugangsgeräte aus, und das ist reine Geldverschwendung, denn keine dieser Maßnahmen zielt auf das schwächste Glied in der Sicherheitskette. Der Mensch!

Kevin David Mitnick

US-amerikanischer Hacker

2. Phase: Pentest-Angriffsphase – die wichtigsten Typen von Penetrationstests

Der Erfolg von Penetrationstests hängt auch in großem Ausmaß vom Geltungsbereich ab.

Daher ist es für uns sehr wichtig, den jeweiligen Typ für den Penetrationstest passend zu den Anforderungen unserer Mandanten auszuwählen.

Netzwerktests

Die Verfügbarkeit von Unternehmen ist heute von der digitalen Verfügbarkeit Ihrer Dienstleistungen und Mitarbeitenden (u.a. Shops, Kontakt, E-Mail, Web-Konferenzen, Webinare, Webseite) abhängig.

Netzwerktests: Mit unserem Denial-of-Service-Test (DoS) überlasten wir in enger Abstimmung mit unseren Mandanten die Ressourcen eines vorher festgelegten Ziels (z.B. IT-System oder Anwendung vor einer Produktivsetzung).

Dabei wird das Ziel so stark beansprucht, dass es auf legitime Anfragen nicht mehr reagiert. Hierzu nutzen wir Flooding bzw. Out-of-Band-Angriffe (vorher bestimmte Anzahl Anfragen und Pakete pro Sekunde) und falls möglich Exploits, die den Dienst entsprechend stören.

Wir führen darüber hinaus auch Tests der Wirksamkeit von Sicherheits-maßnahmen bei Firewalls, Load-Balancern, Routern und WLAN (Wifi) Netzen durch.

Anwendungstests

Bei einem Anwendungstest prüfen wir die Verschlüsselung zum Schutz der Vertraulichkeit und Integrität von Informationen, wie Internet-Nutzer authentifiziert werden, die Integrität der Sitzung des Internet-Nutzers und die Verwendung von Cookies – auf dem Computer des Internet-Nutzers gespeicherte Daten, die von der Webanwendung genutzt werden.

Unsere erfahrenen Coaches untersuchen dabei den Quellcode, Webserver, Anwendungsserver und Datenbanken der Webanwendungen auf ausnutzbare Schwachstellen und testen deren Ausnutzbarkeit, u.a. mit Autorisierungstests, Funktionalitätstests, Härtungstests, Compliance-Tests (Datenschutz, Impressum, Cookie-Richtlinien, Security-Headers) und Web-Application-Firewall-Tests.

Physikalische Tests und erweitertes Social Engineering

Auf Anfrage und in enger Abstimmung mit unseren Mandanten erweitern wir die Informationsbeschaffung um physische Vor-Ort Tests (Abfangen oder Umleiten von Post- und Kuriersendungen oder Analysieren von Papiermüll auf sensible Informationen).

Die technisch einfachsten Tests lassen sich mit psychologischem Hacking (oder Social-Engineering) umsetzen und ergänzen: Die Mitarbeitenden werden per Phishing-Mail, persönlicher Vorsprache vor-Ort oder mit Anrufen zur Herausgabe von Ihren Passwörtern oder vertraulichen Informationen verleitet und die Erfolgsquote entsprechend bewertet.

Die Platzierung von unschädlicher Schadsoftware (z.B. EICAR-Testdatei) gehört ebenfalls zu den Nachweisen unserer erfolgreichen Tests.

3. Phase: Pentest-Reporting – Dokumentation der Schwachstellen und Testergebnisse

Nachdem wir Schwachstellen aufgedeckt und auf Anwendbarkeit geprüft haben, dokumentieren wir in einem übersichtlichen Bericht inklusive Management-Zusammenfassung für unsere Mandanten.

Dabei liefern wir eine transparente und verständliche Dokumentation über ihre Risikosituation in Ampelfarben (RAG). Diese besteht aus der Auflistung der identifizierten Schwachstellen, deren Auswirkungen, Nachweisen für die Anwendbarkeit und Lösungsvorschlägen.

Zur Stärkung der operativen Infomationssicherheit

Unsere regelmäßigen Penetrationstests tragen dazu bei, die operative Informationssicherheit zu verbessern. Hierzu zählen:

- die Sicherheit von Anwendungen, IT-Systemen und Netzwerken zu stärken

- die Wahrscheinlichkeit von erfolgreichen Angriffen zu minimieren

- den Diebstahl von Daten und den Komplettausfall Ihrer digitalen Infrastruktur zu verhindern

- die Erstellung von Empfehlungen zur Behebung der Schwachstellen

Sie möchten Ihr Unternehmen mit einem Penetrationstest überprüfen lassen?

In unserem Erstgespräch beraten und informieren wir Sie kostenlos zu unserem Konzept.

Einfach jetzt anfragen!

FAQ: Penetrationstest

Ein Penetrationstester, auch bekannt als Pen Tester oder Ethical Hacker, ist darauf ausgerichtet, IT-Systeme, Netzwerke und Anwendungen auf Schwachstellen zu analysieren und diese auszutesten. Wir haben dabei das Ziel, bekannte Sicherheitslücken aufzudecken und zu verifizieren, bevor sie von bösartigen Hackern ausgenutzt werden können.

Wir arbeiten kontinuierlich im Auftrag von unseren Mandanten, die ihre Systeme regelmäßig gegen Angriffe schützen möchten.

Wir simulieren dabei einen Angriff auf das Computersystem, Netzwerk oder die Anwendung, indem wir verschiedene automatisierte und manuelle Techniken sowie Werkzeuge einsetzen, um Schwachstellen und Sicherheitslücken zu identifizieren. Zu den Techniken, die wir nutzen, gehören beispielsweise das Scannen nach offenen Ports, die Anwendung von Exploits auf bekannte Schwachstellen, Social-Engineering-Techniken und das Ausnutzen von bekannten Schwachstellen in der Konfiguration von Systemen und Anwendungen.

Nachdem wir Schwachstellen aufgedeckt haben, dokumentieren wir diese detailliert und verständlich in entsprechenden Ergebnisberichten. Dazu geben wir Empfehlungen zur Behebung der Schwachstellen, wie beispielsweise das Aktualisieren von Komponenten sowie Härtung der Netzwerkkonfiguration, der Anwendung oder dem Betriebssystem.

Ein Schwachstellenscan, Penetrationstest und Red-Teaming sind verschiedene Arten von Cybersicherheitsbewertungen mit unterschiedlichen Zielen, Methoden und Ergebnissen.

Bei einem Schwachstellenscan (Cyberscan) führen wir automatisierte oder manuelle Tests durch, um ein Netzwerk, IT-System oder eine Anwendung auf bekannte Schwachstellen zu untersuchen. Das Hauptziel eines Schwachstellenscans besteht darin, Schwachstellen zu identifizieren und zu melden, die potenziell von Angreifenden ausgenutzt werden könnten. Für Schwachstellenscans nutzen wir eine Laborumgebung mit automatisierten Softwaretools (nmap, openvas, nikto, wpscan, SQLl Scanner, XSS Scanner etc.). Die Ergebnisse nutzen wir, um die Aktualisierung von Systemen bzw. die Behebung der Schwachstellen zu priorisieren und zu steuern.

Ein Penetrationstest ist ein simulierter Cyberangriff, der darauf abzielt, bekannte Schwachstellen in einem System oder Netzwerk mit einer Vielzahl von Techniken auszunutzen. Wir führen Penetrationstests manuell (Sniper, Password Auditor, Exploits, Metasploit, SQLMap, URL Fuzzer, XSS Exploiter) durch und können so eine validierte Bewertung der Sicherheitslage liefern. Die Ergebnisse eines Penetrationstests nutzen wir, um Sicherheitsinvestitionen zu priorisieren, Sicherheitslücken zu schließen und die Reaktionsfähigkeit auf Vorfälle zu verbessern.

Beim Red-Teaming simuliert ein Team hochqualifizierter Sicherheitsexperten reale Angriffe auf die Verteidigung eines Unternehmens. Wir nutzen hierbei spezialisierte Partner aus unserem Netzwerk, um die Fähigkeit eines Zielunternehmens zu testen, einen Cyberangriff zu erkennen, darauf zu reagieren und die Ausgangslage wiederherzustellen. Im Gegensatz zu einem Penetrationstest ist ein Red-Team-Engagement realistischer, herausfordernder und intensiver gestaltet und beinhaltet Social Engineering, physisches Eindringen und Insider-Bedrohungssimulation. Die Ergebnisse eines Red-Team-Engagements helfen Unternehmen mit einem hohen Reifegrad der Cyber-Security dabei, Schwachstellen zu identifizieren und ihre allgemeine Vorbereitung auf einen Cyberangriff zu verbessern.

Zusammenfassend ist das Schwachstellen-Scanning ein automatisierter Prozess, der bekannte Schwachstellen identifiziert, Penetrationstests sind simulierte Angriffe, die potenzielle Schwachstellen ausnutzen und validieren, und Red-Teaming ist eine umfassende Simulation eines realen Cyberangriffs.

Unsere Penetrationstests sind ein proaktiver Ansatz, um die Cyber-Resilienz von IT-Systemen, Netzwerken oder Anwendungen zu bewerten. Der Hauptzweck eines Penetrationstests besteht darin, Schwachstellen und Sicherheitslücken aufzudecken, bevor Angreifer sie ausnutzen können. Indem wir verschiedene Methoden und Werkzeuge verwenden, können wir regelmäßig die Sicherheitslage eines Systems oder Netzwerks bewerten und dabei auf mögliche Angriffsvektoren hinweisen, bevor ein Angriff erfolgt.

Ein weiterer wichtiger Zweck unserer Penetrationstests besteht darin, die Wirksamkeit von Sicherheitsmaßnahmen und -richtlinien zu bewerten und erneut zu testen. Unsere Mandanten setzen häufig Cyber-Sicherheitsmaßnahmen wie Firewalls, Endpunkt-Sicherheits-Lösungen, Verschlüsselung oder Zugriffskontrollen ein, um ihre Systeme und Daten zu schützen. Unsere Penetrationstests prüfen, ob die Maßnahmen wirksam sind und ob es noch zusätzliche Maßnahmen gibt, die ergriffen werden sollten.

Unsere Penetrationstests werden auch eingesetzt, um das Vertrauen der Kundschaft in die Sicherheit von Systemen oder Netzwerken zu stärken, insbesondere für Abnahmetests von Software-As-A-Service-Diensten, Internetanwendungen oder Sicherheitsanlagen im Bereich Smart Building. Mit der regelmäßigen Durchführung von Penetrationstests zeigen Unternehmen, dass sie sich um die Sicherheit ihrer Kundschaft und Daten kümmern und bereit sind, aktiv Maßnahmen zu ergreifen, um Schwachstellen zu identifizieren und zu beheben.

Zusammenfassend bezwecken unsere Penetrationstests, die Sicherheit von IT-Systemen, Netzwerken oder Anwendungen zu bewerten, Schwachstellen aufzudecken, bevor sie von Angreifenden ausgenutzt werden können, die Wirksamkeit von Sicherheitsmaßnahmen zu bewerten und das Vertrauen der Kundschaft in die Sicherheit von Systemen und Netzwerken zu stärken.

Wir bieten unseren Mandanten Penetrationstests aus verschiedenen Gründen an, wie beispielsweise:

1. Identifikation von Schwachstellen: Schwachstellenscans (Cyberscans) helfen aktiv dabei, Schwachstellen in den IT-Systemen, Netzwerken und Anwendungen unserer Mandanten zu identifizieren, bevor Angreifende diese Schwachstellen ausnutzen und Schäden anrichten können.

2. Compliance: Die Durchführung von unseren Penetrationstests wird bei dem Aufbau und Betrieb eines ISMS regelmäßig angefragt. Weiterhin sind einige Branchen, wie beispielsweise der Finanzsektor oder die Gesundheitsbranche, durch spezifische Compliance-Anforderungen für die IT-Sicherheit dazu aufgefordert Penetrationstests durchführen zu lassen. Ein Penetrationstest trägt dazu bei, die Einhaltung dieser Anforderungen nachzuweisen und eine entsprechende Zertifizierung zu erlangen.

3. Risikomanagement: Unsere Penetrationstests ermöglichen unseren Mandanten eine umfassende Bewertung ihrer IT-Sicherheitslage und somit eine bessere Einschätzung ihrer Risiken. So können sie ihre Sicherheitsmaßnahmen entsprechend anpassen und somit ihr Risikomanagement verbessern.

4. Kundenvertrauen: Regelmäßige Penetrationstests durch uns helfen unseren Mandanten, ihre Kundschaft und Geschäftspartner davon zu überzeugen, dass sie sich aktiv um die Sicherheit ihrer IT-Systeme kümmern. Dies stärkt das Vertrauen in das Unternehmen und seine Dienstleistungen.

5. Schutz der Reputation: Durch Penetrationstests können unsere Mandanten verhindern, dass ihre IT-Systeme gehackt und vertrauliche Daten gestohlen werden. Ein erfolgreicher Cyberangriff kann zu einem erheblichen Reputationsschaden führen und das Vertrauen der Kundschaft in das Unternehmen beeinträchtigen.

Unsere Penetrationstester haben ein tiefes Verständnis von Netzwerk- und Systemarchitekturen, Betriebssystemen, Programmiersprachen, Datenbanken und anderen Technologien, um Schwachstellen in diesen Systemen aufzudecken und bewerten zu können.

Unsere Penetrationstester sind daher in der Lage, verschiedene Schwachstellen-Scanning-Tools und -Techniken zu verwenden, um Schwachstellen in Systemen zu identifizieren und zu analysieren. Dazu gehören beispielsweise Netzwerk-Scanning (Port-Scan), Schwachstellenanalyse und Web-Anwendungstests.

Unsere Penetrationstester kennen die von Angreifenden verwendeten Methoden und Tools, um unsere Mandanten zu schützen. Dazu gehören Exploit-Entwicklung und Social-Engineering-Methoden.

Wir nutzen Informationsbeschaffung als eine frühe Phase eines Penetrationstests, bei dem wir Informationen über ein Zielsystem, Netzwerk oder ein Unternehmen sammelt. Das Ziel der Informationsbeschaffung ist es, so viele Informationen wie möglich über das Unternehmen zu sammeln, um potenzielle Schwachstellen und Angriffsvektoren zu identifizieren, die wir verwenden können, um im späteren Verlauf Schwachstellen auszunutzen.

OSINT „Open Source Intelligence“ dient uns zur Informationsbeschaffung, bei der Informationen aus öffentlich zugänglichen Quellen wie sozialen Medien, Nachrichtenartikeln, Regierungswebsites und anderen Online-Quellen gesammelt werden. OSINT wird unterstützt durch eine wertvolle Werkzeugsammlung, die uns eine Fülle von Informationen über die Infrastruktur, Mitarbeitende, Kundschaft und andere kritische Daten eines Unternehmens liefern können.

OSINT-Techniken basieren auf der Nutzung spezialisierter Suchmaschinen zum Auffinden öffentlich verfügbarer Informationen, die Analyse von Social-Media-Profilen zur Identifizierung potenzieller Angriffsvektoren und die Verwendung spezieller Werkzeuge zum Sammeln von Informationen aus Online-Foren, Blogs und anderen Quellen.

Informationsbeschaffung und OSINT sind wichtige Bestandteile des gesamten Prozesses der Sammlung von Cyber-Bedrohungsinformationen vor einem Penetrationstest. Wir führen unsere Informationsbeschaffung nur nach Absprache mit unseren Mandanten durch.

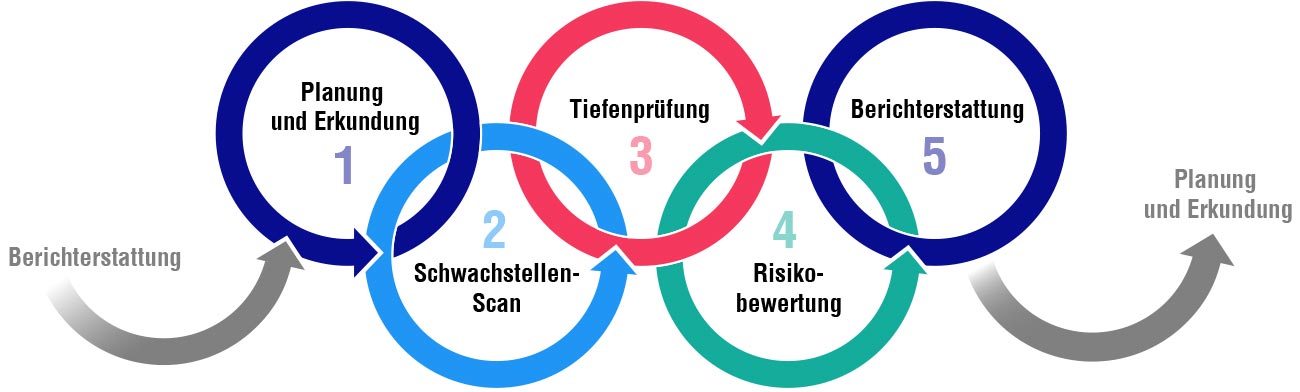

Wir führen einen Penetrationstest nach folgenden Schritte durch:

1. Planung und Vorbereitung: In dieser Phase definieren wir den Umfang und das Ziel des Tests. Zusammen mit dem Mandanten wird entschieden, welche Systeme und Anwendungen getestet werden sollen und welche spezifischen Methoden und Werkzeuge verwendet werden sollen. Vor der nächsten Phase wird grundsätzlich die Zustimmung unserer Mandanten in Bezug auf den Umfang, den Zeitraum und die Ziele sowie Ergebnisse eingeholt.

2. Informationsbeschaffung: In dieser Phase sammeln wir Informationen über das Unternehmen und seine Systeme. Dies kann durch passive Methoden wie die Überprüfung von öffentlich verfügbaren Informationen und durch aktive Methoden wie das Scannen von Netzwerken und Systemen erfolgen.

3. Schwachstellenanalyse: In dieser Phase analysieren wir die gesammelten Informationen, um Schwachstellen in den Systemen zu identifizieren und zu priorisieren. Wir führen dazu manuelle und automatisierte Tests durch.

4. Angriffsphase: In dieser Phase verifizieren und testen wir gefundene Schwachstellen, um in die Systeme einzudringen und Zugriff auf vertrauliche Informationen zu erlangen. Je nach Anforderung geht dies so weit, Schadcode zu installieren oder das System zu manipulieren.

5. Berichterstattung: Nach Abschluss des Tests wird ein Bericht erstellt, der die Schwachstellen und Sicherheitslücken beschreibt, die im Test entdeckt wurden. Der Bericht enthält auch Empfehlungen für Maßnahmen, die unsere Mandanten ergreifen sollten, um diese Schwachstellen zu beheben.

6. Follow-up: Wir überprüfen die Umsetzung der empfohlenen Maßnahmen mit einem Wiederholungstest oder regelmäßigen Tests, um sicherzustellen, dass alle Schwachstellen behoben wurden.