Incident-Response-Planung

Incident-Response-Planung

Incident-Response-Planung

auf Sicherheitsvorfälle,

Notfälle und Krisen

Cyber-Angriffe, Ausfälle und Informationsverluste

weitestgehend minimieren und damit

Notfälle und Krisen bestenfalls verhindern.

Incident-Response-Planung

Unter Incident-Response- oder Vorfallreaktions-Plan verstehen wir Prozesse, Organisation und Technologie eines Unternehmens, mit denen Cyberbedrohungen, Sicherheitsverletzungen oder Cyberangriffe systematisch erkannt, eingedämmt und behandelt werden können.

Wir unterstützen unsere Mandanten bei der Erstellung des Incident-Response-Plans (IR-Plan). Die Zielsetzung ist ein IR-Plan mit dem das Sicherheitsteam, Sicherheitsbeauftragte und weitere Ansprechpartner im Unternehmen in der Lage sind, Schäden durch Cyberbedrohungen entweder zu verhindern oder weitgehend zu minimieren.

Mit unserem IR-Plan werden 3 Primärziele verfolgt:

1. Frühzeitiges Erkennen und Isolieren von Cyberbedrohungen

2. Verhinderung von Auswirkungen auf die Geschäftsprozesse und schnelle Wiederherstellung von betroffenen Systemen

3. Minimierung der wirtschaftlichen Schäden, die durch Umsatzeinbußen, Bußgelder und andere finanzielle Verluste entstehen

Erkennung und Behandlung von IT-Notfällen

Es gibt verschiedene Möglichkeiten, wie IT-Notfälle im Unternehmen erkannt und gemeldet werden können. Wir setzen bei unseren Mandanten auf folgende Meldewege:

Überwachungssysteme: Durch den Einsatz von Überwachungssystemen wie Intrusion Detection/Prevention Systemen (IDS/IPS) und Security Information and Event Management Systemen (SIEM) können Abweichungen von normalen Betriebsabläufen frühzeitig erkannt und alarmiert werden. Wir unterstützen beim Aufbau und Training dieser Systeme.

Benachrichtigung durch Mitarbeitende: Mitarbeitende können IT-Notfälle melden, wenn sie Unregelmäßigkeiten im Betrieb von IT-Systemen bemerken oder einen Verdacht auf einen Angriff haben. Wir etablieren dazu mit unseren Mandanten Rufbereitschaften und zentrale Meldestellen sowie eine Krisenkommunikation neben der eigentlichen Vorfallsbewältigung und dem Wiederanlauf.

Externe Benachrichtigung: Wir unterstützen unsere Mandanten bei der fristgerechten Meldung von Vorfällen und Notfällen an Aufsichtsbehörden und Ihre Kundschaft. Sobald ein IT-Notfall erkannt wurde, ist es wichtig, dass er umgehend an die zuständige Stelle im Unternehmen gemeldet wird. Wer genau dafür zuständig ist, hängt von der Organisation des Unternehmens ab. In der Regel sind jedoch ein IT-Sicherheitsbeauftragter oder ein Incident-Response-Team für die Behandlung von IT-Notfällen verantwortlich.

Ziele von IR-Plänen sind Reaktionsgeschwindigkeit, Cyber-Resilienz und die Begrenzung der Schadensauswirkung.

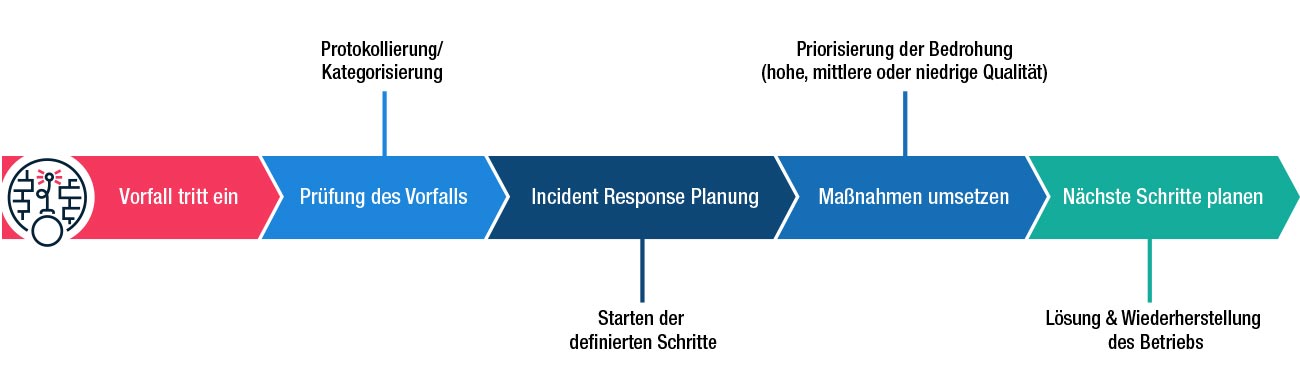

5 Schritte zum passenden Incident-Response-Plan

Ein Incident-Response-Plan (IR-Plan) enthält entsprechende Prozessschritte, die detaillierte Anweisungen zur Reaktion auf Cyberangriffe, Sicherheitsvorfälle und IT-Notfälle enthalten.

Ein IR-Plan besteht aus verschiedenen Phasen, die von der Erkennung des Vorfalls bis zur Wiederherstellung des normalen Betriebs reichen. Die folgenden Punkte sind ein Auszug der wichtigsten Schritte aus unserer Praxis:

1. Planung: Das Incident-Response-Team sollte zunächst die wichtigsten IT-Systeme und Daten identifizieren und deren kritische Geschäftsprozesse priorisieren. Auf dieser Basis kann dann ein IR-Plan entwickelt werden, der klare Schritte zur Reaktion auf verschiedene Arten von Cyberangriffen, Sicherheitsvorfällen und IT-Notfällen enthält.

2. Dokumentation: Der IR-Plan sollte in schriftlicher Form dokumentiert werden und detaillierte Anweisungen zu den verschiedenen Schritten der Vorfallsbewältigung enthalten. Der IR-Plan sollte regelmäßig überprüft und aktualisiert werden, um sicherzustellen, dass er den aktuellen Bedrohungsszenarien entspricht.

3. Schulung: Das Incident-Response-Team und andere Mitarbeitende, die in die Vorfallsbewältigung eingebunden sind, sollten regelmäßig geschult werden. Damit wird sichergestellt, dass alle relevanten Personen mit dem IR-Plan vertraut und in der Lage sind, schnell und effektiv zu handeln.

4. Übung: Das Incident-Response-Team sollte regelmäßig Simulationen von Cyberangriffen und Sicherheitsvorfällen durchführen, um sicherzustellen, dass sie in der Lage sind, den IR-Plan erfolgreich umzusetzen und IT-Notfälle zu verhindern. Diese Übungen können auch dazu beitragen, Schwachstellen im IR-Plan zu identifizieren und zu beseitigen.

5. Reaktion: Im Falle eines Cyberangriffs bzw. Sicherheitsvorfalls sollte das Incident-Response-Team schnell und gezielt handeln, indem es den IR-Plan umsetzt. Das Team sollte auch in der Lage sein, den Vorfall zu dokumentieren und zu analysieren, um die Ursache zu ermitteln und Maßnahmen zur Verhinderung zukünftiger Vorfälle zu ergreifen.

Wir unterstützen unsere Mandanten bei der Erstellung, Erprobung und Optimierung von spezifischen IR-Plänen, abgestimmt auf die unterschiedlichen Arten von Cyberangriffen und Sicherheitsvorfällen.

Bereits 2018 waren 75 % der deutschen Unternehmen von einem Cyberangriff betroffen.

Übersicht der häufigsten Cyber-Sicherheitsvorfälle

Sicherheitsvorfälle können vorsätzliche Cyberangriffe oder unbeabsichtigte Verstöße gegen Sicherheitsrichtlinien umfassen. Die häufigsten Sicherheitsvorfälle sind:

Ransomware: Schadsoftware, die komplette Daten oder wesentliche Teile der IT-Infrastruktur sperrt und Lösegeld zur Freigabe verlangt. Laut IBM stiegen Ransomware-Angriffe um 41 % zwischen 2021 und 2022.

Phishing und Social Engineering: Digitale Nachrichten, die zur Preisgabe sensibler Daten oder schädlichem Handeln verleiten. Laut IBM ist es die kostspieligste Datenschutzverletzung und häufigste Form des Social Engineering.

DDoS-Angriffe (Distributed Denial of Service): Hacker übernehmen die Kontrolle über viele Computer, um Netzwerke oder Server des Zielunternehmens mit Datenverkehr zu überlasten. Dadurch sind diese für legitime Nutzer nicht mehr verfügbar.

Supply-Chain-Angriffe: Cyberangriffe infiltrieren Unternehmen, über deren Lieferanten, um Malware zu verbreiten. Nur weniger als die Hälfte der Unternehmen haben spezifische IR-Pläne für diese Bedrohung.

Insider-Bedrohungen: Böswillige Insider gefährden absichtlich die Sicherheit, während fahrlässige Insider unbeabsichtigt durch mangelnde Sicherheitspraktiken schaden.

Weitergehende Informationen zu Cyber-Sicherheitsvorfällen unter „Penetrationstests” »

itsecuritycoach

Know-how und Unterstützung für Tech-Startups, mittelständische Unternehmen und DAX- Konzerne

Erstellung des Incident-Response-Plans

Wir unterstützen unsere Mandanten bei der Erstellung des Incident-Response-Plans. Unsere Zielsetzung ist ein IR-Plan, mit dem das Sicherheitsteam des Unternehmens in der Lage ist, die folgenden zentralen Aufgaben zu erfüllen:

- frühzeitige Erkennung und Einschränkung von Sicherheitsvorfällen und Cyberangriffen

- schnelle Wiederherstellung von betroffenen Systemen

- Minimierung von Auswirkungen und Schäden

Möchten Sie mehr über unsere IR-Planung erfahren?

In unserem ersten kostenlosen Gespräch lernen Sie uns, unsere Vorfallsreaktions-Planung und Vorgehensweisen kennen.

Fragen Sie uns unverbindlich an!